Mar 23

to be written

oggi.. è una buona giornata

com’è capitato? quali sono state le condizioni?

boh, le condizioni sono state che ho potuto studiare, dedicarmi a cose che avevo in mente di approfondire.

typo?

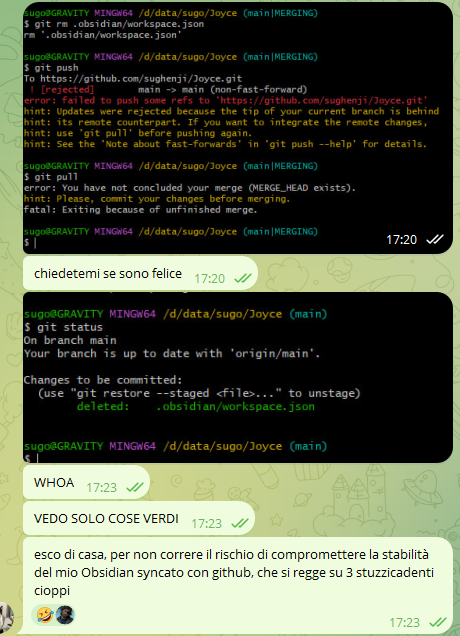

beh, questa faccenda di Obsidian.

grande, GRANDE necessità di trovare un “punto fermo” in questo ambito.

mi sono sempre chiesto: ma la gente usa N vault o un unico immenso vault?

sono contento di aver appreso su Reddit che, a quanto pare, la maggior parte della gente ne usa uno.

toh, due: casa e lavoro. PERFETTO

altro aspetto: come *portarsi appresso ‘sta roba tra più computer*? (eheh)

e così, OGGI, questa mattina.. ho installato i miei primi 2 o 3 plugin.

- uno per syncare con github

- uno per sistemare i link

- importer (quest’ultimo per ciucciarmi una volta per tutte la roba da Evernote e salutarlo per sempre)

carino questo tizio, cercavo proprio una cosa del genere

sono stato così “preso bene” che poi sono andato a fare la spesa, mi sono fatto la fototessera per la futura carta d’identità digitale

ho preso dei jeans a “Mara” in corso vittorio..

ah, sì: ho patito, com’è inevitabile, con git.

Mar 6

Oggi potrebbe essere una buona giornata

Ciao

Ieri pomeriggio, in ufficio.. ad un certo punto ero dilaniato dal mal di testa. Cefalea, dicono

in realtà stavo già un po’ acciaccato dopo pranzo.. boh forse sarà stata l’umiditÃ

non avevo con me il mio “fido” Efferalgan, invece poi A mi ha dato OKI TASK.

che si prende sublinguale… ma perché? devo chiedere, devo informarmi.

ngulo, che bomba cmq. dopo 10 minuti stavo già bene.

sto bene pure oggi, a distanza di 12 ore, tant’è che mi viene il dubbio che dentro OKI TASK ci siano cose chimiche che contribuiscano ad alzare la soglia della propria felicitÃ

poi, verso le 17, è venuto in ufficio D

dovevamo incontrarci in 3, io lui e Emi, per decidere come affrontare le prossime lezioni “web security” in occasione della Cyberchallenge.

non vedo l’ora di assistere personalmente alle lezioni di Emi 🙂

ho scritto un messaggio a N. gli ho detto che è il numero 1. è vero. mi sbatte in faccia la realtà : ossia che al di là di quello che io possa pensare di me stesso, non sono assolutamente al livello “giusto”.

quindi continuerò a vivere con questa carota davanti, che ha lo scopo di stimolarmi, dopo tutto. e di continuare a sognare, fantasticare, desiderare

quando sono uscito da ufficio, mentre ero in macchina, mi ha chiamato M. ngulo, non lo sentivo da .. direi un anno. prima lo frequentavo settimanalmente (PescaraLUG).

mi ha detto che il suocero (credo) voleva investire nelle cripto, mi ha chiesto se io ne sapessi qualcosa.

e io ho detto “quasi niente”, perché in realtà dovrei raccontare sempre la solita storia (vera): “mi ero creato un wallet secoli fa, unicamente per motivi idelogici/filosofici e non certo speculativi; non l’ho mai usato, c’ho messo l’equivalente di qualche decina di euro; ci sono tornato dopo anni era vuoto. End Of Story”.

fatto sta che l’ho messo in contatto con un amico di un amico

poi.. sono stato al Mixer con marzia, e m (poi c’ha raggiunto suo marito)

notavo che M era più felice del solito,

sarà il fatto che, secondo me, a breve “cambierà aria” (professionalmente parlando)

gli arrosticini erano buoni. se li prendi in mezzo alla settimana, generalmente sono più buoni

poi a casa.. non abbiamo ovviamente cenato

Marzia ha voluto un té, io mi sono fatto la solita tisana al finocchio

abbiamo visto un po’ E.R.

non ricordo quale stagione; certo, c’era il Dottor Green e “Daug”.

beh.. ovviamente.. E.R. scatena in me diversi ricordi.

poi, che dire. l’altro giorno mi ha aggiunto una ragazza su IG, e io ho fatto altrettanto,

non credo di averla mai vista di persona, pochi amici in comune.

poi ho visto che cercava un/una dogsitter a Pescara, allora le ho passato il numero di Patrizia. speriamo bene!

questa mattina, appena svegli, io e M abbia addirittura parlato. incredibile. non succede mai

ho fatto un po’ yoga.

non ho ancora sperimentato gli esercizi che mi ha consigliato ieri Valeria.

oggi potrebbe essere una buona giornata

No commentsJan 30

il mio amico Emiliano

..mi ha chiesto.. di scegliere un solo di Eddie, all’interno di “Fair Warning”

penso che non ascoltavo questo album per intero da DECENNI

ogni tanto mi sarò sparato Hear About It Later o Unchained.

cmq, riascoltando velocemente tutti gli assoli… mi sono velocemente ricordato di UNO

uno in particolare

che mi comunicasse veramente qualcosa di lontano…

One foot out of the door

No commentsJan 2

0x7e8: first day

come ho trascorso il primo giorno del 2024?

siamo stati a vedere il concerto dei Pooh, nell’area di risulta

un po’ deludente. siamo arrivati nella parte di scaletta con le cose meno conosciute/meno belle, probabilmente.

ho scritto un msg a Drive “ti stai godendo il concerto?” – sì, una parte di me voleva che lui mi rispondesse “sì, ce lo stiamo vedendo comodamente dal balcone di casa, se volete, salite” – ma ciò non è avvenuto affatto

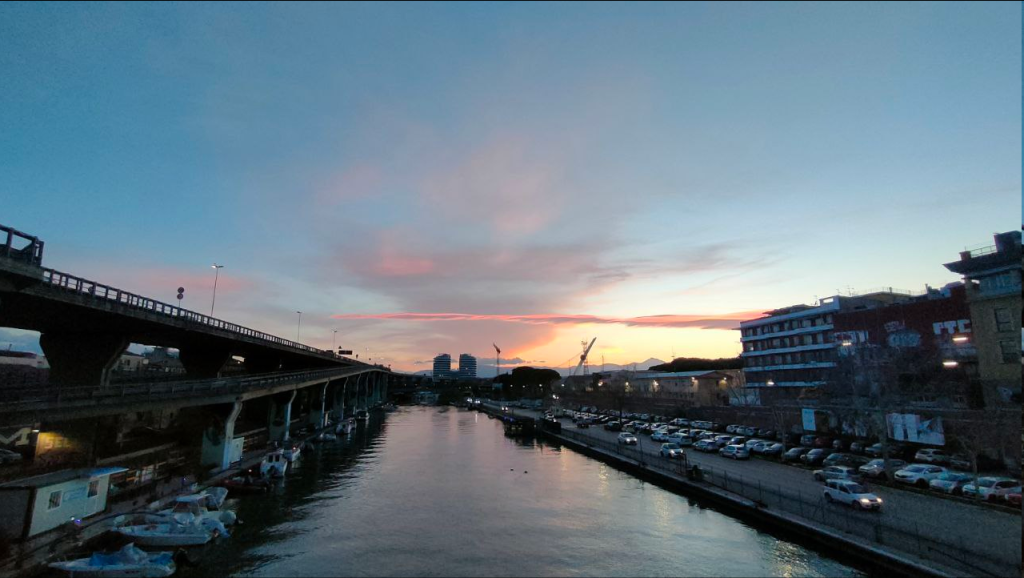

poi faceva freddo, siamo andati via prima della fine, passando però su corso Vittorio (all’andata siamo passati dal ponte di ferro, Rampigna)

No commentsDec 24

la famiglia che vorrei

Dec 17

The Power of a Smile

non so perché sono attratto da questo genere di video

forse semplicemente perché mi rimandano indietro un’immagine di una società bella e genuina in cui vivere

Carry Hopkins, caught in providence

No commentsDec 13

cose che mi ricordo #1

sì, ricordo abbastanza bene

ricordo che Massimo (List) era venuto a casa nostra, per parlare di questo viaggio… questo campeggio…

dove sarebbero venuti anche Alessandro e Stefano

e (questo non lo ricordo bene) forse lui fece un discorso a mamma del tipo “Francesco dovrebbe venire, gli farebbe bene”

e invece, io non andai.

sono rimasto con la mamma.

in qualche modo è come se io avessi paura. perché mamma COMUNQUE non sarebbe venuta. e in parte, anche paura dell’acqua (…)

perché io sentivo che sarebbe stata una vacanza a base d’acqua: canoa, gommoni, immersioni, andare con la testa sott’acqua etc etc

e forse Massimo voleva intendere: sarebbe bene che Francesco impari a staccarsi un po’ da te.

ora, non so se si parla proprio della stessissima vacanza, ma qualche giorno fa Massimo (List) mi ha inviato varie foto… sarà stato l’84? 85? 86?

chissà se la mia vita sarebbe stata diversa, se fossi andato in quella vacanza 🙂

cmq, in altre occasioni invece mi ricordo che io c’ero andato. Tipo a Sorrento, dove (se ben ricordo) c’erano i genitori di Massimo (List)

però lì non c’erano Stefano e Alessandro

e sì, mi ricordo che lì feci il bagno (con salvagente) saltando da una barca, dove l’acqua era “profonda 500 metri” (boh, ricordo questa cifra)

vi lascio con le parole di Massimo (List)

E’ una foto di una diapositiva mi è difficile dirti l’anno esatto. Tieni conto che per molti anni negli anni 80/90 Massimo veniva sempre in vacanza con me Elena e Ale e Ste. Io avevo prima una tenda grande e poi un carrello tenda. Lui si portava la sua tenda personale. Ad Ischia si portò anche il gommone. Poi a volte siamo andati in vacanza io e Massimo nel Gargano. La foto che ho inviato a Milly era sul Gargano. Si portò una barca con la vela. Era bellissimo esplorammo tutta la costa entrando a nuoto nelle grotte. Una volta entrammo in una grotta buia e da sotto filtrava la luce. Ci immergemmo e sbucammo dall’altra parte. Non avevamo orari. Io cucinavo. Lui faceva il caffè. Bei tempi che ricordo sempre con piacere. Se trovo altre foto te le mando. Ti abbraccio

Grazie mille Massimo.

sei stato un grande amico per papÃ

lui ovviamente non me l’ha mai detto espressamente. ma, boh, sono sensazioni così chiare e intangibili, ed è bello che sia così

No commentsDec 2

Such an important lesson

Nov 17

Appunto, dopo 15 anni

15 anni fa ero qui.

“dove sono? qui” (cit. louis sal)

ho trovato un altro video in cui qualcuno si muove in maniera potentemente espressiva, insieme a questa bellissima musica *

Nov 15

Angelina

bahuauhahu, oddio, questa cosa mi fa troppo ridere.

Primo ticket “di un certo livello” di Agostina, per una policy firewall che andava creata, in base alle indicazioni di $cliente.

Agostina esegue e chiede un feedback.

Risposta via ticket di $cliente:

STRAROFL

in questo momento Angelina sta mettendo Debian 12 su nextcloud (se la cosa non suona immediatamente comprensibile, siete normali)

la cosa buffa è che tutto questo sta succedendo per caso.

qualche giorno fa (in realtà , dovevo farlo da circa un mese) dovevo deployare una VM per $altrocliente, per metterci Nextcloud.

Così, ho avvantaggiato il file ISO di Debian 12 (netinstall, che domande) sul datastore di $altrocliente, e ho fatto partire l’installazione.

…peccato che poi mi sono reso conto che avevo dio-porco sbagliato a scegliere il file ISO da cui fare il boot, per cui avevo in realtà installato Debian 10 e non 12 (vi sfido a riconoscere QUALE versione stiate installando, mentre installate Debian).

e così ho detto “non tutti i mali vengono per nuocere”: quale migliore occasione per far vedere come si aggiorna Debian?

e così… 🙂

ah, non c’entra.

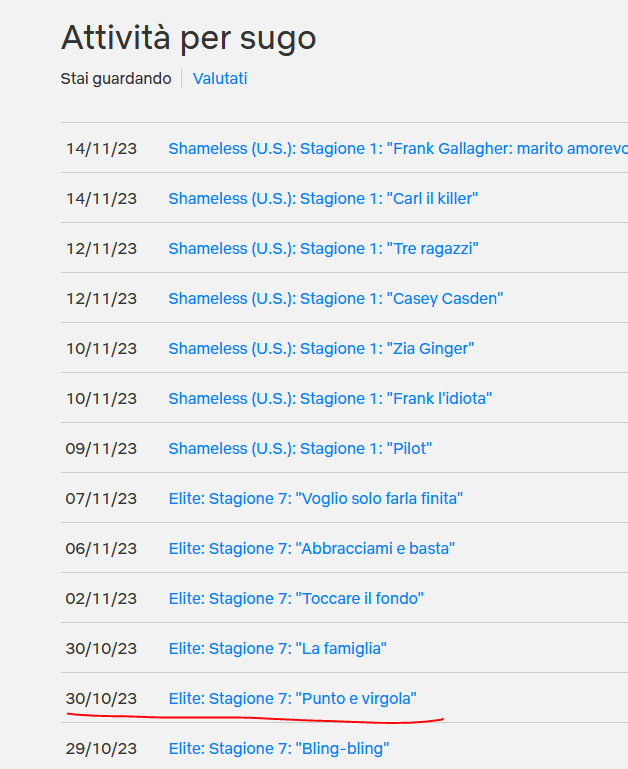

cmq è strafico il fatto che Netflix ti consenta di vedere la cronologia dettagliata di quello che hai visto.

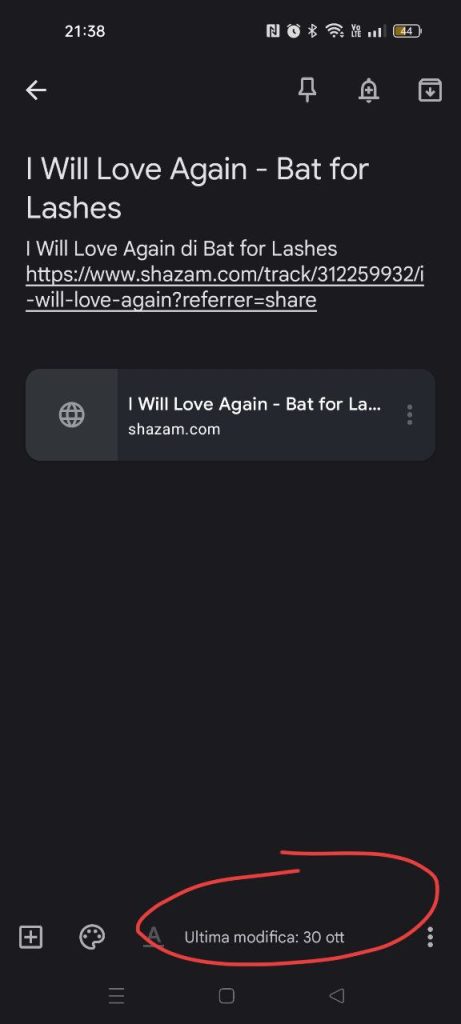

mi è stato molto utile, perché ultimamente sto guardando delle serie TV e sono pressocché perennemente pronto a sguainare Shazam.

e poi annoto sullo smartphone il brano.

però poi.. a distanza di giorni, mi chiedo: oddio, ma questo brano in QUALE serie stava?

allora ho ripreso una mia nota su “keep”:

30 ottobre. cosa abbiamo visto il 30 ottobre?

e moh, per esempio, attraverso un’altra nota ho potuto ricostruire che questo bellissimo brano:

era contenuto nella serie “beckham” *

mm. sto bene.

No comments